美国服务器在数字化时代,数据已成为企业最核心的资产之一。对于部署在美国服务器的业务而言,其承载的用户隐私信息、商业机密一旦发生泄露,不仅可能面临《加州消费者隐私法案》(CCPA)、《通用数据保护条例》(GDPR)等法规的高额罚款,更会引发用户信任崩塌与品牌价值损失。因此理解美国服务器数据泄露的本质,并构建“预防-检测-响应”的全流程防护体系,是企业和运维人员的核心课题。本文小编将从定义、风险场景出发,结合具体操作步骤,详细拆解美国服务器防止数据泄露的实践路径。

数据泄露(Data Breach)是指未经授权的访问、披露或使用敏感数据的事件。在美国服务器场景中,其核心特征包括:

- 目标明确:攻击者通常针对美国服务器高价值数据(如支付卡信息、健康档案);

- 手段多样:涵盖暴力破解、SQL注入、内部人员泄密、云存储桶未加密等;

- 后果严重:除法律处罚外,还可能伴随勒索(如美国服务器数据被加密后索要比特币)、钓鱼攻击(利用泄露数据实施精准诈骗)。

1、外部攻击:黑客通过漏洞利用(如Log4j漏洞)、弱口令爆破入侵美国服务器;

2、配置错误:S3存储桶权限设置为“公开”、美国服务器数据库未启用加密;

3、内部威胁:员工误删美国服务器关键数据、离职人员携带备份硬盘;

4、供应链风险:第三方软件/服务存在恶意代码,间接窃取美国服务器数据。

最小权限原则(Principle of Least Privilege, POLP)是美国服务器访问控制的核心,即用户仅拥有完成工作所需的最低权限。

- 创建专用账户,禁用root直接登录:为不同角色(如DBA、Web开发者)创建独立账户,避免共享美国服务器凭证。

# 创建开发专用账户,家目录指向/opt/dev_home,禁止shell登录(改用密钥) sudo useradd -m -d /opt/dev_home -s /usr/sbin/nologin dev_user # 设置强密码(推荐使用openssl生成随机密码,长度≥16位) sudo openssl passwd -6 -rand /dev/urandom # 输出符合bcrypt标准的密码哈希 # 将哈希值替换到/etc/shadow对应用户的密码字段

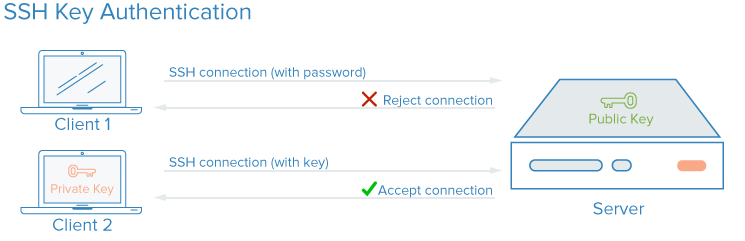

- 配置SSH密钥认证,禁用密码登录:减少美国服务器暴力破解风险。

# 生成SSH密钥对(本地机器执行,无需在服务器端) ssh-keygen -t ed25519 -f ~/.ssh/id_ed25519 # 推荐使用更安全的Ed25519算法 # 将公钥上传至服务器(需先通过密码登录一次) ssh-copy-id dev_user@your-server-ip # 编辑SSH配置,禁用密码认证 sudo vim /etc/ssh/sshd_config # 修改以下参数: PasswordAuthentication no ChallengeResponseAuthentication no # 重启SSH服务 sudo systemctl restart sshd

- 实施多因素认证(MFA):对美国服务器关键系统(如数据库、管理后台)强制启用OTP(一次性密码)。

# 安装Google Authenticator PAM模块(以Ubuntu为例) sudo apt install libpam-google-authenticator # 为用户生成OTP密钥 su - dev_user google-authenticator # 按提示操作,保存二维码和紧急备用码 # 配置PAM认证规则(编辑/etc/pam.d/sshd) sudo vim /etc/pam.d/sshd # 添加行(注意顺序,放在password之前): auth required pam_google_authenticator.so

加密是防止美国服务器数据泄露的最后一道防线,需覆盖静态数据(存储时)、传输数据(流动时)和备份数据。

- 静态加密(磁盘/文件):使用LUKS(Linux统一密钥设置)加密美国服务器物理磁盘,或VeraCrypt加密特定目录。

# 安装LUKS工具(CentOS/RHEL) sudo yum install -y cryptsetup-luks # 加密空闲分区(假设/dev/sdb1是需要加密的分区) sudo cryptsetup luksFormat /dev/sdb1 # 输入加密密码 sudo cryptsetup open /dev/sdb1 my_encrypted_vol # 格式化加密卷为ext4文件系统 sudo mkfs.ext4 /dev/mapper/my_encrypted_vol # 挂载到/secure_data目录 sudo mount /dev/mapper/my_encrypted_vol /secure_data # 开机自动挂载(编辑/etc/crypttab和/etc/fstab) echo "my_encrypted_vol /dev/sdb1 none luks" | sudo tee -a /etc/crypttab echo "/dev/mapper/my_encrypted_vol /secure_data ext4 defaults 0 0" | sudo tee -a /etc/fstab

- 传输加密(TLS/SSL):为HTTP/SMTP/FTP等协议启用TLS,强制客户端使用美国服务器加密通道。

# 以Nginx配置HTTPS为例(需提前获取证书,可使用Let’s Encrypt免费证书) sudo certbot --nginx -d your-domain.com # 自动生成证书并配置Nginx # 手动验证配置(检查是否支持TLS 1.2+) openssl s_client -connect your-domain.com:443 -tls1_2 # 应返回“Secure Renegotiation: SCSV”

- 数据库透明加密(TDE):对MySQL/PostgreSQL等美国服务器数据库启用内置加密功能。

# MySQL 8.0+启用TDE(需先创建密钥文件)

-- 创建主密钥表(InnoDB引擎)

CREATE TABLE key_storage (id VARCHAR(64) PRIMARY KEY, value VARBINARY(2048));

-- 插入主密钥(使用openssl生成AES-256密钥)

INSERT INTO key_storage (id, value) VALUES ('master_key', AES_ENCRYPT('secret_key', 'key_passphrase'));

-- 启用TDE(修改配置文件/etc/my.cnf)

[mysqld]

early-plugin-load=keyring_file.so

keyring_file_data=/var/lib/mysql-keyring/keyring

innodb_encrypt_tables=ON

通过日志分析工具捕捉美国服务器异常登录、批量数据下载等可疑操作,是缩短泄露时间窗口的关键。

- 集中式日志收集(ELK Stack):将/var/log/auth.log(SSH登录)、/var/log/apache2/access.log(Web访问)等美国服务器日志汇总到Elasticsearch,用Kibana可视化。

# 安装Elasticsearch(以Debian为例)

wget -qO - https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo apt-key add -

echo "deb https://artifacts.elastic.co/packages/7.x/apt stable main" | sudo tee /etc/apt/sources.list.d/elastic-7.x.list

sudo apt update && sudo apt install -y elasticsearch kibana logstash

# 配置Logstash接收日志(编辑/etc/logstash/conf.d/02-beats-input.conf)

input {

beats {

port => 5044

}

}

# 启动服务

sudo systemctl enable elasticsearch kibana logstash && sudo systemctl start elasticsearch kibana logstash

- 关键事件告警:设置规则触发邮件/短信通知,例如“同一IP1小时内登录美国服务器失败>5次”“/secure_data目录有>1GB文件被下载”。

# 使用fail2ban拦截暴力破解(以SSH为例) sudo apt install -y fail2ban # 复制默认配置模板 sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local # 编辑/etc/fail2ban/jail.local,修改以下参数: [sshd] enabled = true maxretry = 5 # 5次失败后封禁 bantime = 3600 # 封禁1小时 # 重启服务 sudo systemctl restart fail2ban # 查看被封禁IP sudo iptables -L INPUT | grep f2b-sshd

- 数据库活动监控(DAM):通过pg_stat_statements(PostgreSQL)或general_log(MySQL)记录美国服务器所有SQL操作。

-- PostgreSQL启用pg_stat_statements扩展(统计查询耗时与频率) CREATE EXTENSION IF NOT EXISTS pg_stat_statements; -- 查看慢查询(超过1秒的语句) SELECT query, total_time, calls FROM pg_stat_statements WHERE total_time > 1000;

通过漏洞扫描工具(如Nessus、OpenVAS)和模拟攻击测试,提前修复美国服务器潜在弱点。

- 自动化漏洞扫描(OpenVAS):检测美国服务器操作系统补丁缺失、服务版本过旧等问题。

# 安装OpenVAS(Greenbone社区版) sudo apt install -y greenbone-security-assistant # 初始化配置(按提示设置管理员密码,下载最新漏洞库) sudo gsad --listen=localhost --http-port=8080 & # 访问https://your-server-ip:8080,创建扫描任务,目标填入服务器IP

- Web应用渗透测试(OWASP ZAP):模拟美国服务器SQL注入、XSS等攻击,验证WAF(Web应用防火墙)是否有效。

# 下载ZAP(跨平台工具,也可使用Docker运行) docker pull owasp/zap2docker-weekly docker run -v $(pwd):/zap/wrk/:rw -t owasp/zap2docker-weekly zap-baseline.py -t http://your-webapp.com -r report.html # 查看报告(report.html),重点关注“High”级别漏洞

- 云存储桶权限检查(AWS CLI):若使用AWS S3,需定期确认美国服务器存储桶是否公开。

# 安装AWS CLI并配置密钥(aws configure)

# 列出所有存储桶及权限

aws s3api list-buckets --query "Buckets[].{Name:Name,PublicAccess:(GetBucketAcl'.Grants[?Grantee.URI=='http://acme.com']}"]"

# 修复公开权限(示例:禁止公共读取)

aws s3api put-bucket-acl --bucket your-bucket-name --grant-read ap-northeast-1:PRINCIPAL/accountId/...

即使美国服务器防护措施完善,仍可能遭遇突破性攻击。需提前准备包含“隔离-取证-通知-整改”的响应流程。

- 立即隔离受感染服务器:断开美国服务器网络(拔网线/关闭安全组入站规则),防止横向扩散。

# 临时阻断所有入站流量(云服务器可通过控制台操作,物理机可禁用网卡) sudo iptables -A INPUT -j DROP # 谨慎使用,建议先限制特定端口 # 保留内存镜像(用于后续取证) sudo dd if=/dev/mem of=/tmp/memory_dump.img bs=1M count=4096

- 通知受影响方:根据CCPA要求,需在72小时内向美国服务器用户和监管机构提交书面通知。

- 根因分析与修复:通过日志定位美国服务器漏洞入口(如某个未修补的Apache漏洞),打补丁并重置所有相关账户密码。

- 合规上报:向FTC(联邦贸易委员会)提交事件报告,避免因隐瞒而加重处罚。

美国服务器的数据泄露风险,本质是攻击者与防御者的“技术博弈”。从访问控制的“最小权限”设计,到加密技术的“层层设防”,再到监控审计的“实时感知”,每一步都需要美国服务器运维团队将安全意识融入日常操作。文中提供的命令与步骤,既是技术工具的使用指南,更是“预防为主、快速响应”安全理念的落地实践。唯有通过“技术+制度+意识”的三维防护,才能在日益复杂的网络安全环境中,为美国服务器数据资产筑起坚固的“数字城墙”。

现在梦飞科技合作的美国VM机房的美国服务器所有配置都免费赠送防御值 ,可以有效防护网站的安全,以下是部分配置介绍:

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 防御 |

| E3-1270v2 四核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 320/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v1 十六核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 820/月 | 免费赠送1800Gbps DDoS防御 |

| AMD Ryzen 9900x 十二核 | 64GB | 1TB NVME | 1G无限流量 | 1个IP | 1250/月 | 免费赠送1800Gbps DDoS防御 |

| Dual Intel Gold 6230 四十核 | 128GB | 960GB NVME | 1G无限流量 | 1个IP | 1530/月 | 免费赠送1800Gbps DDoS防御 |

梦飞科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注梦飞科技官网,获取更多IDC资讯!