美国服务器在数字化时代所遭遇的网络攻击手段层出不穷,其中SYN同步攻击(SYN Flood)作为一种经典的分布式拒绝服务(DDoS)攻击方式,长期威胁着全球服务器的安全。尤其对于美国服务器而言,由于其承载着大量关键业务和敏感数据,一旦遭受此类攻击,可能导致服务瘫痪、经济损失甚至信誉危机。本文小编将深入解析SYN同步攻击的工作原理,并提供一套完整的美国服务器防御策略,涵盖技术原理、操作步骤及具体命令,帮助管理员构建坚固的安全防线。

要理解SYN同步攻击,首先需回顾美国服务器TCP协议建立连接的标准过程:

第一步:客户端向美国服务器发送一个SYN包(同步序列号),请求建立连接。

第二步:美国服务器收到SYN包后,回复一个SYN-ACK包(同步+确认),表示接受连接请求。

第三步:客户端再发送一个ACK包,完成三次握手,与美国服务器的连接正式建立。

这一过程中,美国服务器会为每个半开连接分配资源(如内存、CPU时间片),并等待客户端的最终确认。

攻击者利用TCP协议的设计缺陷,通过伪造大量虚假客户端发起SYN请求,但不完成第三次握手,导致美国服务器资源耗尽:

- 伪造SYN包:攻击者使用随机美国服务器源IP地址发送海量SYN包,绕过真实客户端的身份验证。

- 占用半开连接:服务器为每个SYN包创建半开连接队列,消耗美国服务器内核资源。

- 资源枯竭:当半开连接数量超过美国服务器上限时,新的真实用户无法建立连接,服务不可用。

- 低成本高破坏性:仅需少量带宽即可对美国服务器发起大规模攻击。

- 隐蔽性强:伪造的源IP地址难以追踪,传统美国服务器防火墙难以区分善恶流量。

- 连锁反应:美国服务器因资源耗尽可能引发进程崩溃或重启,加剧服务中断。

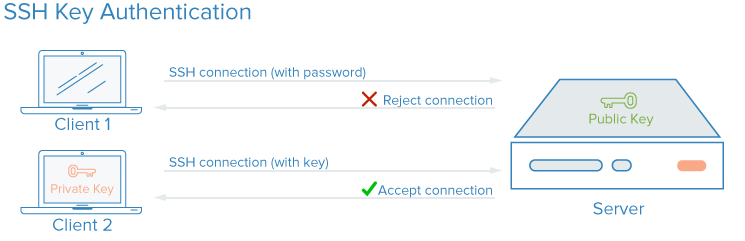

原理:SYN Cookie是一种应急响应机制,允许美国服务器在不保存完整连接状态的情况下验证客户端合法性。

- 美国服务器收到SYN包时,并不立即分配资源,而是生成一个特殊的序列号(包含时间戳、MAC地址等信息)。

- 若客户端能在后续ACK包中正确返回该序列号,则视为美国服务器合法连接;否则丢弃。

优势:大幅减少半开连接对美国服务器资源的占用。

# 查看当前SYN Cookie状态 sysctl net.ipv4.tcp_syncookies # 启用SYN Cookie sysctl -w net.ipv4.tcp_syncookies=1 # 永久生效(写入/etc/sysctl.conf) echo "net.ipv4.tcp_syncookies = 1" >> /etc/sysctl.conf

|

参数 |

作用 |

推荐值 |

|

net.ipv4.tcp_max_syn_backlog |

最大半开连接数 |

根据内存容量设置(如16384) |

|

net.core.somaxconn |

同时监听的最大套接字数量 |

1024 |

|

net.ipv4.tcp_retries2 |

重试次数上限 |

3 |

# 临时修改 sysctl -w net.ipv4.tcp_max_syn_backlog=16384 sysctl -w net.core.somaxconn=1024 sysctl -w net.ipv4.tcp_retries2=3 # 永久生效 echo "net.ipv4.tcp_max_syn_backlog = 16384" >> /etc/sysctl.conf echo "net.core.somaxconn = 1024" >> /etc/sysctl.conf echo "net.ipv4.tcp_retries2 = 3" >> /etc.sysctl.conf

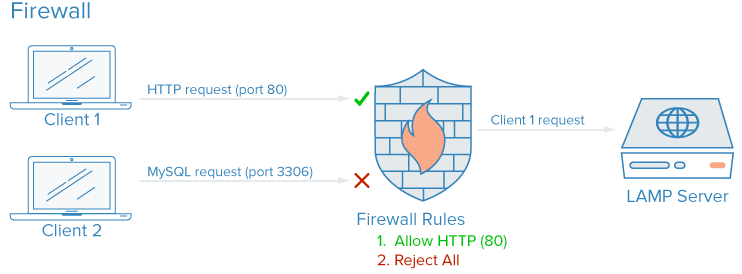

- 限制单IP并发数:防止单一IP发起过多美国服务器SYN请求。

- 标记可疑流量:将美国服务器异常流量引流至黑洞或限速通道。

- 白名单机制:优先保障美国服务器可信用户的连接。

# 允许已建立的连接快速通过 iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT # 允许本地回环接口通信 iptables -A INPUT -i lo -j ACCEPT # 限制单个IP每秒最多5个SYN包 iptables -A INPUT -p tcp --syn -m limit --limit 5/sec --limit-burst 10 -j ACCEPT # 超出限制的流量直接丢弃并记录日志 iptables -A INPUT -p tcp --syn -j LOG --log-prefix "SYN_FLOOD_DROP: " iptables -A INPUT -p tcp --syn -j DROP # 可选:添加白名单IP(替换X.X.X.X为目标IP) iptables -I INPUT -p tcp -s X.X.X.X -j ACCEPT

适用场景:面向美国服务器公众服务的Web应用或电商平台。

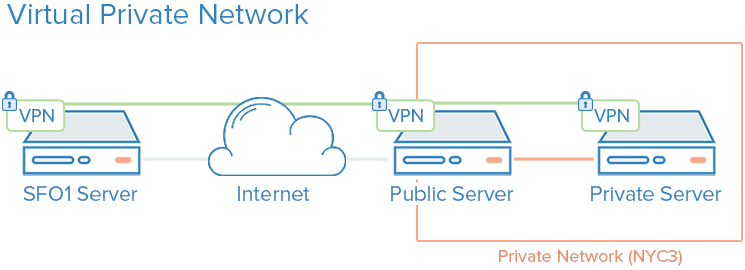

- 硬件防火墙:如Palo Alto PA-5200系列,支持美国服务器深度包检测(DPI)和自动缓解。

- 云端解决方案:AWS Shield Advanced、Cloudflare Magic Transit等,提供弹性带宽扩展和美国服务器实时威胁情报。

- CDN加速:通过分发节点分散美国服务器流量压力。

- Netstat:快速查看美国服务器当前SYN_RECV状态的数量。

netstat -antp | grep SYN_RECV

tcpdump -i any port 80 or port 443 -w syn_attack.pcap

- Zabbix/Prometheus监控模板:自定义美国服务器指标告警。

1)识别攻击特征:通过美国服务器日志分析确认是否为SYN洪水攻击。

2)启动预案:手动或自动触发预设的美国服务器防火墙规则。

4)事后复盘:导出PCAP文件供司法取证,更新美国服务器黑名单规则。

SYN同步攻击虽属传统手段,但在美国服务器物联网设备激增的背景下仍具杀伤力。本文提出的多层防御体系,从内核参数调优到云端协同防护,有效抵御绝大多数攻击。值得注意的是,随着人工智能技术的发展,基于机器学习的行为建模将成为美国服务器未来防御的重点方向。企业应定期演练应急预案,并将安全投入纳入IT战略规划,方能在日益复杂的网络环境中立于不败之地。

现在梦飞科技合作的美国VM机房的美国服务器所有配置都免费赠送防御值 ,可以有效防护网站的安全,以下是部分配置介绍:

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 防御 |

| E3-1270v2 四核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 320/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v1 十六核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 820/月 | 免费赠送1800Gbps DDoS防御 |

| AMD Ryzen 9900x 十二核 | 64GB | 1TB NVME | 1G无限流量 | 1个IP | 1250/月 | 免费赠送1800Gbps DDoS防御 |

| Dual Intel Gold 6230 四十核 | 128GB | 960GB NVME | 1G无限流量 | 1个IP | 1530/月 | 免费赠送1800Gbps DDoS防御 |

梦飞科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注梦飞科技官网,获取更多IDC资讯!