美国服务器在数字化战争中,分布式拒绝服务(DDoS)攻击始终是威胁美国服务器稳定性的首要因素。根据Cloudflare《2023年全球威胁报告》,北美地区单次大规模攻击峰值可达每秒5.8亿个恶意请求,且混合型攻击占比超过67%。美国服务器面对日益复杂的攻击手法,需要建立多维度监测体系,结合实时分析、行为建模和自动化响应机制,才能实现有效防护。本文小编将从美国服务器网络层异常检测、应用层行为分析、威胁情报联动三个层面,系统阐述如何快速发现并缓解DDoS攻击。

1、流量基线建模

- 正常流量画像:通过美国服务器历史数据建立TCP/UDP流量曲线,重点关注每日高峰时段的带宽波动范围。

# iftop实时监测带宽占用TOP N对话对 iftop -i eth0 -n -s 10 -P # nethogs定位进程级流量异动 nethogs -t -c 5 eth0

- 阈值告警配置:当入站流量超过日常均值3σ(标准差)时触发美国服务器预警,示例脚本:

#!/bin/bash

AVG=$(sar -n DEV 1 1 | grep eth0 | awk '{print $5}')

SIGMA=$(echo "$AVG*3" | bc)

CURRENT=$(ifconfig eth0 | grep "RX packets" | awk '{print $4}')

[ $CURRENT -gt $SIGMA ] && echo "ALERT: Bandwidth surge detected!" | mail -s "DDoS Warning" admin@example.com

- 畸形报文识别:统计美国服务器非标准端口扫描、超长ICMP载荷等异常行为。

# tcpdump抓包保存可疑流量 tcpdump -i eth0 -w suspicious.pcap len > 1500 and (vlan or arp) # dmesg查看内核级异常 dmesg | grep -i "mark\|drop\|flood"

- SNMP轮询监控:每小时检查一次美国服务器接口错误计数,突发增长即标记潜在攻击:

snmpget -v2c -c public localhost IF-MIB::ifInErrors.1

- 用户代理(UA)指纹分析:阻断包含Python-requests/Go-http-client等非浏览器特征的美国服务器请求。

- 访问频率限制:基于Cookie/IP+URI组合实施美国服务器速率控制,Nginx配置示例:

limit_req_zone $binary_remote_addr$uri zone=perip:10m rate=10r/s;

server {

location /api/ {

limit_req zone=perip burst=20 nodelay;

}

}

- 语义化日志挖掘:使用美国服务器ELK栈解析access.log中的异常模式:

Filebeat输入模块: filebeat.inputs: - type: log paths: ["/var/log/nginx/access.log"] json.keys_under_root: true

- 机器学习模型:训练LSTM神经网络识别美国服务器合法用户浏览路径与机器人操作的差异。

- 人机验证挑战:对疑似CC攻击返回JavaScript-challenge页面,验证浏览器真实性。

- 动态黑名单机制:自动封禁短时间内重复访问美国服务器敏感URL的IP段:

# fail2ban自动更新iptables规则 fail2ban-client set nginx-proxy bantime=3600 findtime=60 maxretry=5

三、协同防御体系构建

- Anycast路由引流:将美国服务器公网IP宣告至多个PoP节点,分散攻击面。

- API联动策略:调用Cloudflare Radar API自动升级防护等级:

import requests

headers = {'Authorization': 'Bearer YOUR_TOKEN'}

data = {'mode': 'under_attack', 'action': 'enable'}

response = requests.post('https://api.cloudflare.com/client/v4/zones/ZONE_ID/settings/waf_packages', json=data, headers=headers)

- 伪装服务部署:在美国服务器非业务端口开放虚假Web/FTP服务,记录攻击者指纹。

- T-Pot容器化方案:一键部署含Kippo SSH蜜罐的综合诱饵环境:

docker run -d --name honeypot -p 2222:22 -v /path/to/logs:/var/log/kippo ubuntu:latest

- STIX/TAXII协议集成:订阅Abuse.ch Feodo Tracker获取美国服务器最新僵尸网络名单。

- 本地CTI平台搭建:使用MISP+TheHive构建私有化威胁情报库:

# MISP初始化配置 git clone https://github.com/misp-project/misp-docker.git cd misp-docker && docker-compose up -d

|

攻击类型 |

响应措施 |

责任团队 |

|

UDP Flood |

上游防火墙丢弃特定大小的数据包 |

网络运维组 |

|

HTTP Slowloris |

缩短Keep-Alive超时时间为30秒 |

Web开发组 |

|

SSL Exhaustion |

禁用TLS会话复用并启用OCSP Stapling |

安全加固组 |

- 完整证据链采集:执行命令保存美国服务器系统日志

journalctl -u apache2 --no-pager > apache_errors.log

- 内存取证工具:使用Volatility提取Linux RAM镜像分析美国服务器隐藏进程:

volatility -f memory.dump --profile=LinuxUbuntu_16_0_4 xpsscan

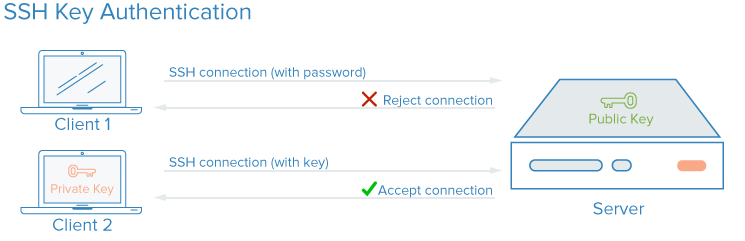

- 持续身份验证:推行FIDO2无密码登录,替代美国服务器传统用户名/密码认证。

- 微隔离实施:美国服务器通过Cilium Network Policy划分业务单元间的最小权限域。

- 季度攻防演习:邀请第三方安全厂商模拟APT组织发起复合型攻击。

- 混沌工程测试:随机切断负载均衡器后端实例,验证美国服务器熔断机制有效性。

在美国服务器所处的复杂网络环境中,DDoS攻击已演变为一场永无止境的军备竞赛。唯有将被动防御转为主动预测,通过数学建模预判攻击轨迹,借助AI驱动决策闭环,方能构筑真正的数字护城河。建议美国服务器每月进行一次完整的攻击复盘,更新特征库版本,并将新学到的攻击向量纳入员工培训素材。

现在梦飞科技合作的美国VM机房的美国服务器所有配置都免费赠送防御值 ,可以有效防护网站的安全,以下是部分配置介绍:

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 防御 |

| E3-1270v2 四核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 320/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v1 十六核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 820/月 | 免费赠送1800Gbps DDoS防御 |

| AMD Ryzen 9900x 十二核 | 64GB | 1TB NVME | 1G无限流量 | 1个IP | 1250/月 | 免费赠送1800Gbps DDoS防御 |

| Dual Intel Gold 6230 四十核 | 128GB | 960GB NVME | 1G无限流量 | 1个IP | 1530/月 | 免费赠送1800Gbps DDoS防御 |

梦飞科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注梦飞科技官网,获取更多IDC资讯!