美国服务器在数字化浪潮席卷全球的当下,远程桌面协议(RDP)作为Windows生态的核心交互方式,承载着企业运维、跨国协作等关键业务需求。对于部署在美国服务器的业务而言,默认的3389端口如同暴露在公网的数字门户,时刻面临自动化扫描工具的暴力破解威胁。修改RDP监听端口不仅是美国服务器基础的安全加固手段,更是构建纵深防御体系的重要环节。本文小编将从注册表操作、防火墙配置、网络拓扑调整三个维度,系统阐述美国服务器Windows系统修改RDP端口的完整技术路径。

修改RDP服务监听端口的本质是调整美国服务器Windows终端服务的注册参数。通过regedit进入注册表编辑器,定位至HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp节点,修改PortNumber键值即可完成端口重定向。需要注意的是,该操作需以美国服务器管理员权限执行,且建议在维护窗口期进行以避免会话中断。

Get-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber"

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber" -Value 54321

Get-NetFirewallRule -DisplayName "Remote Desktop*" | Select-Object LocalPort

操作完成后,美国服务器必须重启TermService服务使配置生效。此过程会短暂中断现有RDP连接,建议提前通知相关用户。对于集群环境,需确保美国服务器所有节点同步更新端口设置,避免出现单点不可访问的情况。

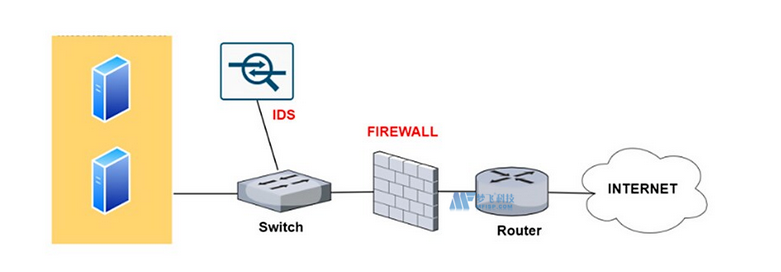

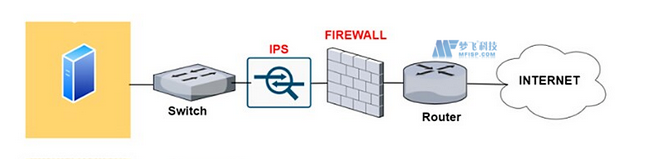

端口变更后,原有的防火墙规则将自动失效。在美国服务器常见的多层防火墙架构中,需同时更新主机级防火墙和网络边界设备的策略。使用New-NetFirewallRule cmdlet可快速创建新的入站规则,允许美国服务器自定义端口的TCP流量通过。

Remove-NetFirewallRule -DisplayName "Allow RDP (3389)"

New-NetFirewallRule -DisplayName "Allow Custom RDP" -Protocol TCP -LocalPort 54321 -Action Allow -Enabled True

Get-NetFirewallRule -DisplayName "Allow*RDP*" | Format-Table Name, Enabled

对于AWS EC2等云美国服务器,还需登录控制台更新安全组规则,解除对新端口的限制。若采用硬件防火墙,需同步修改ACL列表,确保南北向流量正常流通。值得注意的是,部分企业美国服务器级防火墙可能需要重新加载规则集才能生效。

端口变更直接影响美国服务器客户端连接方式。本地计算机可通过mstsc命令指定端口号,格式为mstsc /v:server.example.com:54321。对于域环境,可在GPO中统一部署连接模板,确保批量设备同步更新。浏览器版RDP则需在URL末尾添加端口参数,如https://rdp.example.com:54321/web。

$rdpPath = "C:\Users\Public\Desktop\NewRDP.rdp" $server = "us-west-2.compute.internal" $port = "54321" $connectionString = "full address:s:$server:$port" Out-File -FilePath $rdpPath -InputObject $connectionString

Copy-Item -Path $rdpPath -Destination "\\fileserver\share\RDP_Clients\" -Force

移动办公场景下,建议配合VPN使用非标准端口,形成双重认证机制。对于跳板机访问,需更新Jump Server的配置清单,避免美国服务器因端口错误导致运维事故。定期清理过时的连接快捷方式,防止用户误连失效地址。

端口变更后,美国服务器应建立针对性的监控体系。通过SIEM系统收集日志,重点关注以下指标:

尝试连接新端口的次数; 来自同一IP的多次失败登录; 非常规时段的高频访问。

设置警报阈值,当某IP在1小时内发起超过5次连接请求时美国服务器自动触发告警。

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Audit" /v "AuditRDPLogon" /t REG_DWORD /d 1 /f

Get-EventLog -LogName Security -After (Get-Date).AddDays(-7) | Where-Object {$_.Message -like "*Terminal*"} | Out-GridView

$logs = Get-Content "C:\Windows\Temp\RDP_Logs.txt"

$suspiciousIPs = $logs | ForEach-Object { if ($_ -match "Failure") { $matches["IP"] } } | Group-Object | Where-Object Count -gt 3

$suspiciousIPs | Send-MailMessage -To admin@company.com -Subject "RDP Brute Force Alert"

结合Wireshark进行流量分析,识别美国服务器是否存在针对新端口的扫描行为。若发现可疑活动,可临时封禁相关IP段,并通过动态DNS更新边缘设备的黑名单。每季度进行渗透测试,验证端口隐藏效果,确保美国服务器没有绕过新端口的其他攻击面。

在这个无边界办公的时代,美国服务器远程连接的安全性直接关系到企业的数字化转型进程。修改RDP端口看似简单的操作,实则是对美国服务器传统防护模式的一次升级。

现在梦飞科技合作的美国VM机房的美国服务器所有配置都免费赠送防御值 ,可以有效防护网站的安全,以下是部分配置介绍:

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 防御 |

| E3-1270v2 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 350/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v1 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 799/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v2 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 999/月 | 免费赠送1800Gbps DDoS防御 |

| Dual Intel Gold 6152 | 128GB | 960GB NVME | 1G无限流量 | 1个IP | 1299/月 | 免费赠送1800Gbps DDoS防御 |

梦飞科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注梦飞科技官网,获取更多IDC资讯!