美国服务器在全球化数字业务蓬勃发展的今天作为跨国企业的核心数据枢纽,时刻面临来自网络空间的潜在威胁。非法接入行为不仅可能导致敏感信息泄露,更可能引发美国服务器系统瘫痪与法律风险,因此构建多层次防御体系已成为运维工作的重中之重,本文小编将系统解析美国服务器从基础配置到高级防护的技术方案。

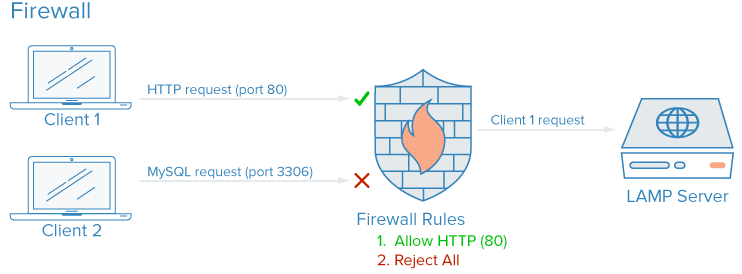

通过只允许可信来源访问美国服务器关键服务端口,可有效阻断未知攻击者。以CentOS系统为例:

sudo firewall-cmd --list-all

- 添加企业内网IP段至美国服务器白名单(替换为实际网段)

sudo firewall-cmd --permanent --add-source=192.168.1.0/24

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address!=192.168.1.0/24 port protocol=tcp port=22 reject'

sudo firewall-cmd --reload

该策略确保仅授权用户能通过SSH管理美国服务器,同时保持其他服务的开放性。对于动态变化的合法客户端,建议结合动态DNS更新机制实现自动化维护。

默认关闭美国服务器非必要端口是降低攻击面的有效手段:

sudo systemctl stop telnetd && sudo systemctl disable telnetd

sudo firewall-cmd --permanent --remove-service=http --zone=public # 移除公网HTTP访问 sudo firewall-cmd --permanent --add-service=https --zone=public # 保留HTTPS加密通道

定期审计防火墙规则清单,及时清理美国服务器测试环境遗留的临时开放端口,避免形成隐蔽通道。

生成RSA密钥对并部署到美国服务器的生产环境:

ssh-keygen -t rsa -b 4096 -f ~/.ssh/id_rsa_prod

- 将公钥上传至美国服务器授权文件

cat ~/.ssh/id_rsa_prod.pub | ssh user@server 'mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys'

sudo vi /etc/ssh/sshd_config 修改内容:PermitRootLogin no, PasswordAuthentication no sudo systemctl restart sshd

此配置强制使用密钥认证,显著提升美国服务器暴力破解难度。建议为不同运维人员分配独立账户,遵循最小权限原则。

安装Google Authenticator实现美国服务器二次验证:

sudo apt install libpam0g-dev libqrencode-dev git clone https://github.com/xrdp/libsecret.git cd libsecret && make && sudo make install

echo "auth required pam_google_authenticator.so" | sudo tee -a /etc/pam.d/sshd systemctl restart sshd

用户首次登录美国服务器时会收到二维码提示,扫描后即可绑定移动设备进行动态口令校验。该方案有效防范凭证窃取后的横向渗透风险。

配置Logwatch实时监控美国服务器的异常活动:

sudo apt install logwatch sudo nano /etc/logwatch/conf/logwatch.conf # 调整监控目录与告警阈值 crontab -e # 添加 @daily /usr/sbin/logwatch --mailonly --detail low

结合SIEM系统(如ELK Stack)建立基线模型,当检测到美国服务器异地登录尝试或高频失败认证时自动触发告警。重点监控/var/log/auth.log中的异常条目,如多次错误密码输入记录。

who | grep suspicious_user # 定位活跃会话 sudo pkill -KILL pgrep -u suspicious_user # 强制结束进程

sudo firewall-cmd --permanent --add-deny=ipv4 address=攻击者IP sudo firewall-cmd --reload # 立即生效阻断策略

定期备份美国服务器防火墙规则快照,确保在遭受DDoS攻击时能快速回滚至安全状态。建议保留最近7天的访问日志用于事后溯源分析。

美国服务器从防火墙的规则链到SSH的加密隧道,从日志的分析曲线到应急响应的决策树,每一层防护都在演绎着攻防对抗。当在美国服务器部署这些安全机制时,实际上是在构建一道由技术规范与操作流程组成的防御长城,唯有将安全基因注入每个网络包的处理逻辑,才能让美国服务器真正成为抵御威胁的数字堡垒。

以下是美国服务器常用的非法接入防护操作命令汇总:

sudo firewall-cmd --list-all # 查看当前规则集 sudo firewall-cmd --permanent --add-source=192.168.1.0/24 # 添加信任网段 sudo firewall-cmd --permanent --remove-service=http # 关闭指定服务端口 sudo firewall-cmd --reload # 重载配置生效

ssh-keygen -t rsa -b 4096 # 生成RSA密钥对 sudo vi /etc/ssh/sshd_config # 修改配置文件禁用密码登录 sudo systemctl restart sshd # 重启服务应用变更

who | grep suspicious_user # 定位可疑会话 sudo pkill -KILL pgrep -u suspicious_user # 终止恶意进程 sudo firewall-cmd --permanent --add-deny=ipv4 address=攻击者IP # 封禁危险IP

现在梦飞科技合作的美国VM机房的美国服务器所有配置都免费赠送防御值 ,可以有效防护网站的安全,以下是部分配置介绍:

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 防御 |

| E3-1270v2 四核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 320/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v1 十六核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 820/月 | 免费赠送1800Gbps DDoS防御 |

| AMD Ryzen 9900x 十二核 | 64GB | 1TB NVME | 1G无限流量 | 1个IP | 1250/月 | 免费赠送1800Gbps DDoS防御 |

| Dual Intel Gold 6230 四十核 | 128GB | 960GB NVME | 1G无限流量 | 1个IP | 1530/月 | 免费赠送1800Gbps DDoS防御 |

梦飞科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注梦飞科技官网,获取更多IDC资讯!