在服务器运维中,远程桌面(RDP)是高效管理的核心工具,但默认的 3389 端口也成为网络攻击的主要目标。通过修改远程桌面端口,可以显著降低被扫描和爆破的风险,同时保障运维效率。本文结合 Windows Server 特性,从原理到实操全流程解析这一关键操作,助你构建更安全的远程访问体系。

一、端口修改的底层逻辑与安全价值

远程桌面协议(RDP)默认通过 TCP 3389 端口通信,这一公开信息使其成为黑客重点攻击对象。修改端口的核心原理是:

- 注册表重定向:通过修改PortNumber键值,告诉系统新的通信端口;

- 防火墙规则同步:确保新端口通过入站规则开放,避免通信中断;

- 服务重启生效:无需重启服务器,仅需重启Remote Desktop Services服务即可应用变更。

这种双重验证机制(注册表 + 防火墙)不仅确保功能正常,更通过隐藏服务端口大幅提升安全性 —— 攻击者需耗费更多资源扫描,而你可以通过白名单策略精准控制访问权限。

二、多场景下的端口修改实战操作

- 基础操作:Windows Server 2022/2019 环境

- 步骤 1:注册表修改打开注册表编辑器,定位以下路径:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

双击PortNumber键值,将默认的 3389 改为自定义端口(建议 1024-65535 且非常用端口,如 54972),保存并关闭编辑器。

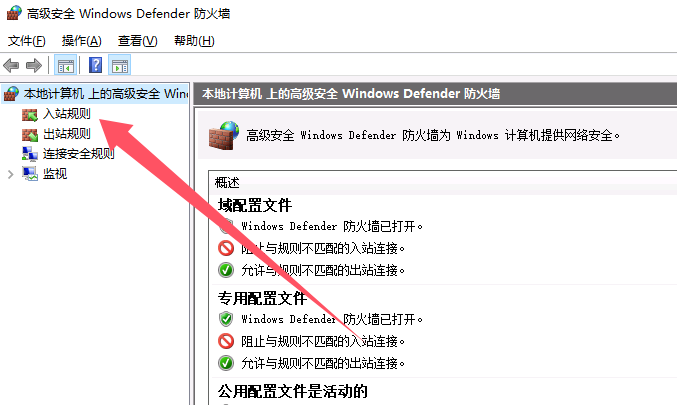

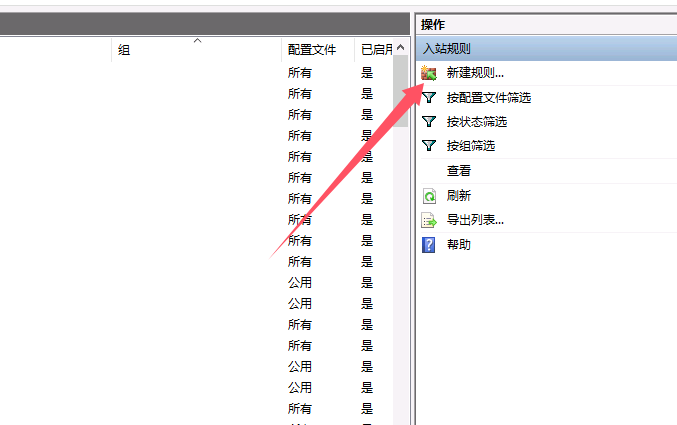

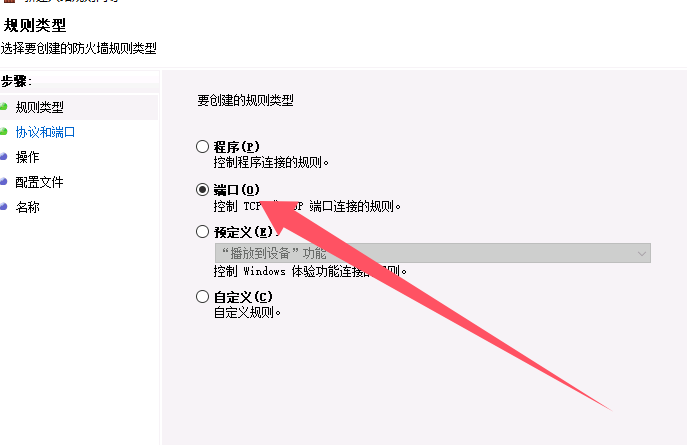

- 步骤 2:防火墙规则配置进入高级安全Windows防火墙,新建入站规则:

- 协议:TCP

- 端口:输入新端口号(如 54972)

- 操作:允许连接

- 配置文件:勾选域、专用、公用网络。

- 步骤 3:服务重启打开msc,找到Remote Desktop Services,右键选择重新启动,即可生效新端口配置。

-

- 云服务器环境

步骤 1:修改注册表与防火墙同本地服务器操作,但需额外注意:

- 云服务器需在安全组规则中同步开放新端口(如 TCP 54972);

- 使用 VNC 登录服务器进行操作,避免修改过程中被中断连接。

- 步骤 2:验证连接在本地远程桌面客户端输入IP:新端口(如168.1.100:54972),验证是否成功连接。

三、关键注意事项与避坑指南

- 端口冲突排查修改前使用netstat -ano | findstr 端口号检查新端口是否被占用,避免与其他服务(如HTTP、数据库)冲突。

- 安全强化策略

- 禁用默认端口:完成新端口配置后,可删除防火墙中 3389 端口的入站规则,彻底关闭默认通道;

- VPN 结合使用:通过 VPN 隧道访问新端口,形成双重防护;

- 日志审计:启用 RDP 登录日志,监控异常连接尝试。

- 版本兼容性Windows Server 2012 及以上版本操作步骤一致,但需注意:

- 组策略编辑器(msc)路径为计算机配置>管理模块>远程桌面服务>连接,可通过策略统一管理端口;

- PowerShell 命令Set-ItemProperty可实现脚本化批量修改。

四、进阶优化技巧

- 端口随机化使用Get-Random -Minimum 1024 -Maximum 65535生成随机端口,配合脚本自动配置,进一步提升安全性。

- 服务快速恢复保存注册表备份文件(.reg),出现配置错误时双击导入即可回滚。

- 多端口负载均衡在企业环境中,可通过Nginx 等工具将多个自定义端口映射到同一 RDP 服务,分散攻击压力。

结语

修改远程桌面端口是 Windows Server 运维的基础必修课,更是防御网络攻击的关键防线。通过注册表与防火墙的双重配置、云环境的特殊适配,以及日志审计等强化措施,你可以在不影响运维效率的前提下,显著提升服务器安全性。下次部署远程桌面时,不妨尝试将端口修改为www.mfisp.com技术团队推荐的 54972 等非默认端口,让你的服务器在公网环境中更难被探测和入侵。